Blog

Artykuły

Na naszym blogu znajdziesz zarówno artykuły merytoryczne, jak i aktualności. Nie zabraknie również szczegółowo opisanych case study.

Co zespół wie o QA?

15.09.2017

Każdy z nas wykonuje swoją pracę najlepiej jak tylko potrafi, niezależnie od tego, którego momentu procesu wytwarzania oprogramowania ona dotyczy. Staramy…

Inteligentne kontrakty w blockchain

7.06.2017

Dotychczas w uruchomionym prywatnym łańcuchu bloków (ang. blockchain) Ethereum przechowywaliśmy rejestr transakcji oraz salda jego użytkowników. Poniżej…

Czym jest uzasadnienie biznesowe

18.05.2017

Wszelkie projekty, czy ogólniej propozycje zmian powinny być spójne z modelem biznesowym. Projekt, którego wyniki nie są zgodne z postawionymi celami…

Jak wytyczyć drogę biznesowi

12.05.2017

> "Czy nie mógłby pan mnie poinformować, którędy powinnam pójść?

> To zależy w dużej mierze od tego, dokąd pragnęłabyś zajść --- odparł Kot-Dziwak.

>…

Blockchain czyli sposób na zabezpieczenie danych

4.05.2017

Przez ostatnie miesiące omawiałem różne techniki kryptograficzne. Nadeszła pora. aby pokazać w praktyce ich ciekawe zastosowania. Już w tytule zdradziłem,…

Podpis cyfrowy

24.04.2017

Jednym z mechanizmów uwierzytelnienia, jaki opisałem wcześniej, są kody uwierzytelniające wiadomość w skrócie nazywane MAC. Przyszła pora na przedstawienie…

O interesariuszach słów kilka

6.04.2017

> "Znajdź odpowiednią równowagę konkurencyjnych roszczeń różnych grup interesariuszy. Wszystkie roszczenia zasługują na uwagę, ale niektóre są ważniejsze…

W poszukiwaniu straconej jakości

14.03.2017

"Jakość to pewien stopień doskonałości."

Tymi słowami --- zaczerpniętymi od Platona --- chciałabym rozpocząć nowy cykl publikacji wprowadzających w świat…

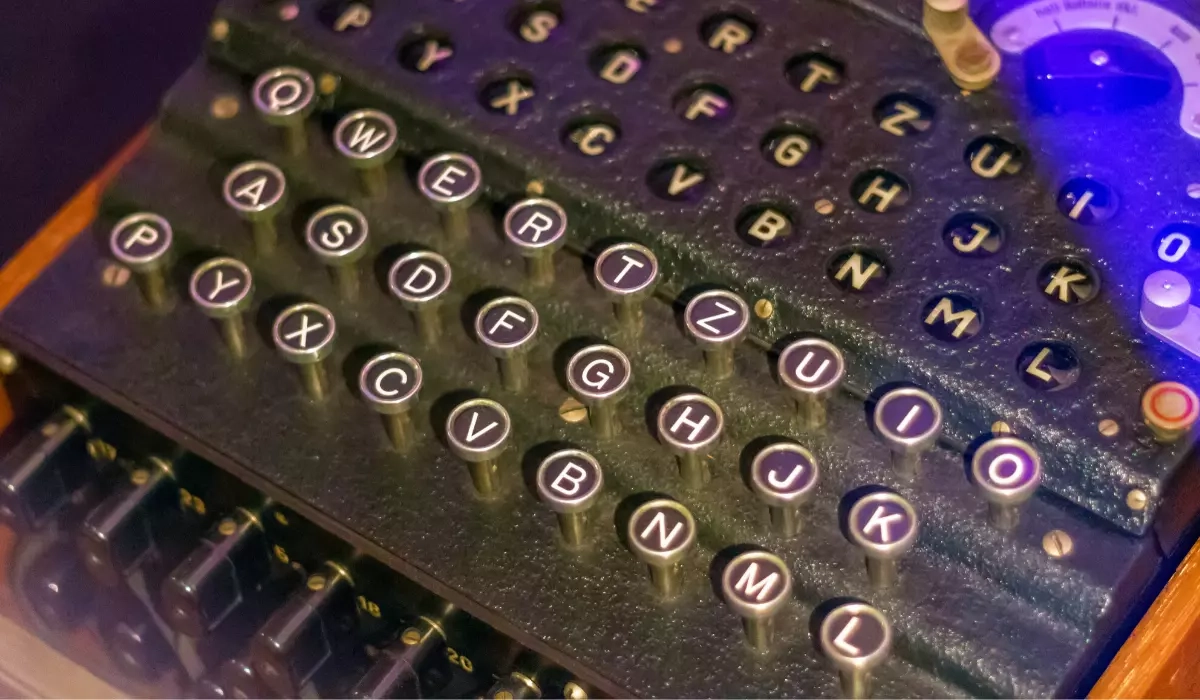

Tryby działania szyfrów blokowych

6.03.2017

Symetryczne szyfry blokowe szyfrują wiadomości o określonej długości, która jest charakterystyczna dla wybranego algorytmu (np. 16 bajtów dla algorytmu…

Dostosowanie transformacji DevOps do kultury organizacyjnej

2.03.2017

Dominującym modelem kultury organizacyjnej dla DevOps jest opisywany w '2016 State of DevOps Report' model stworzony przez Westruma. Chciałbym zaproponować…

Szyfrowanie danych

16.01.2017

Dotychczas zajmowałem się realizacją usług integralności oraz uwierzytelnienia przesłanych danych. Najwyższy czas zająć się tajnością, czyli takim ich…

Zaskakujące sytuacje podczas szkoleń

9.12.2016

Podczas szkoleń może zdarzyć się wszystko. Mimo to, trener nie powinien z góry zakładać, że będzie to coś niemiłego i stresującego. Większość warsztatów…